CDNetworks成功缓解了针对一家大型软件下载平台的1.01 Tbps勒索软件DDoS攻击

目录

执行摘要

-

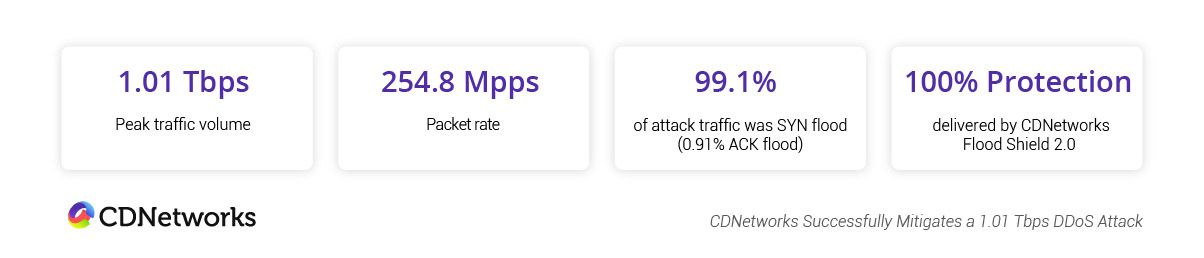

2025 年 10 月 11 日,CDNetworks 成功缓解了一起针对某大型软件下载平台的大规模 DDoS 攻击。攻击峰值达到 1.01 Tbps,并混合使用 SYN Flood 与 ACK Flood 等向量,试图压垮客户的源站服务器。

-

此次攻击属于更大范围、组织化的 勒索型 DDoS(RDDoS)行动的一部分,持续超过一个月。CDNetworks 的 DDoS 防护平台 Flood Shield 2.0 拦截了 100% 的恶意流量,对正常用户访问无任何影响。

-

客户在整个行动期间始终保持业务可用,零宕机。

攻击剖析

背景

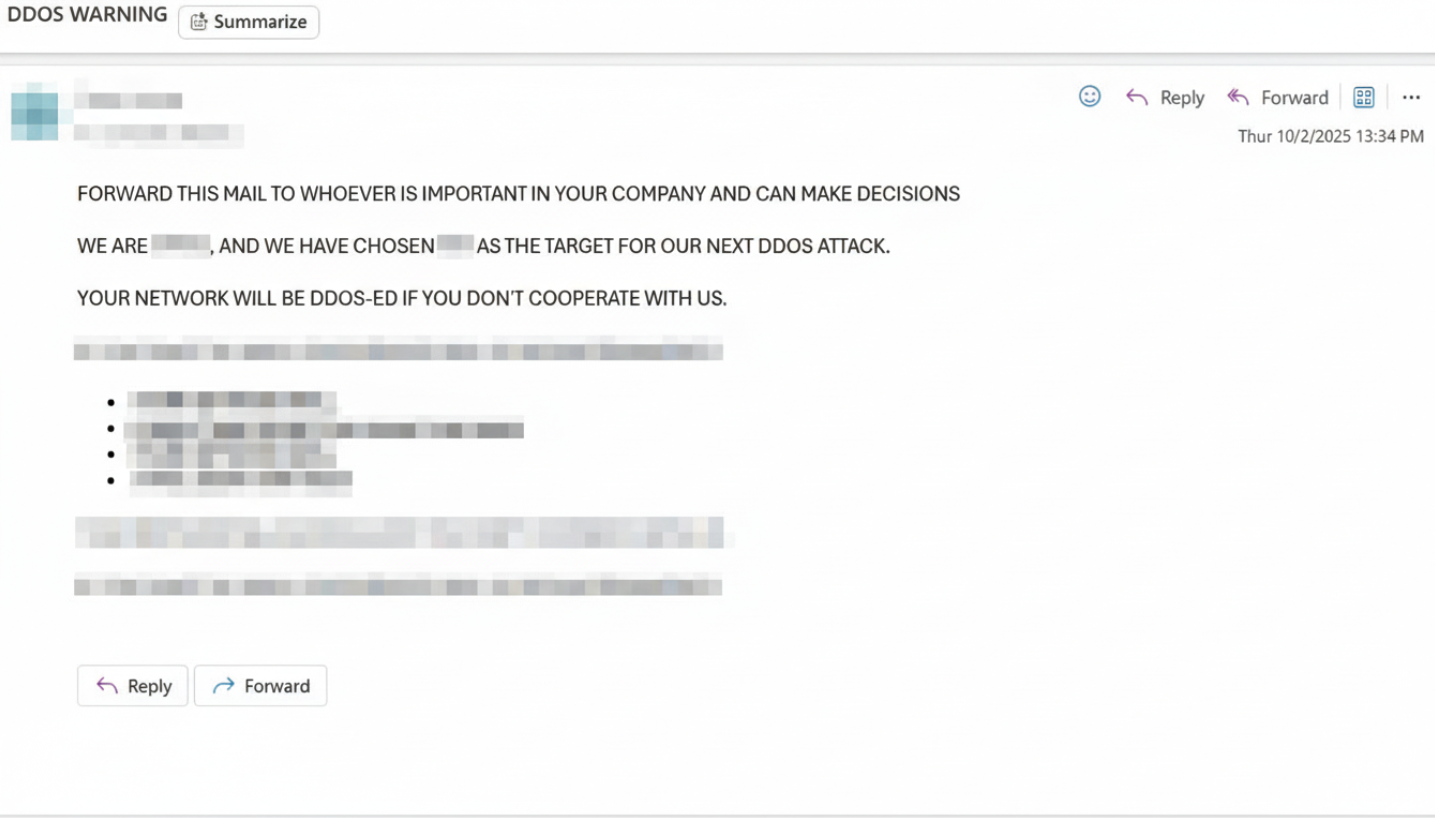

自 2025 年 10 月 2 日起,客户遭遇了一系列具有破坏性的 DDoS 攻击。不久之后,客户收到攻击者发送的勒索邮件(如下图所示)。

图 1. 客户收到的勒索邮件。

此次攻击导致平台的正常流量下降到平时的大约三分之一。客户随即寻求 CDNetworks 协助,以尽快终止攻击。

CDNetworks 的缓解处置

2025 年 10 月 8 日,CDNetworks 安全运营专家与客户协作启用 Flood Shield 2.0(我们的 DDoS 防护服务)。

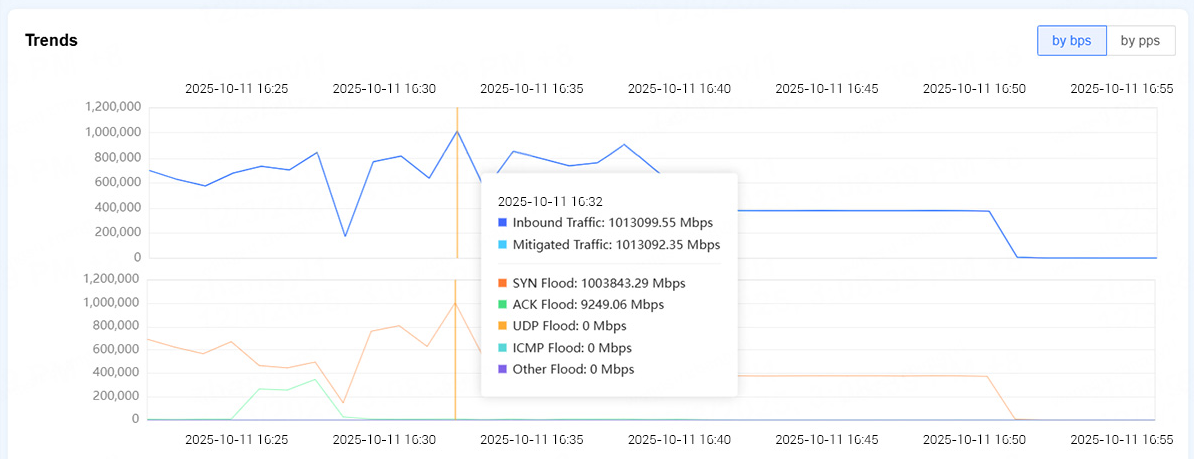

10 月 11 日,Flood Shield 2.0 缓解了本次行动中观测到的最大峰值攻击:流量达到 1.01 Tbps,主要由高流量的 SYN Flood 与 ACK Flood 组成,攻击目标直指客户的源站服务器。

图 2. Flood Shield 2.0 自动缓解 1.01 Tbps 攻击

依托 CDNetworks 全球分布式 清洗中心 以及 20+ Tbps 的缓解能力,系统实时识别并过滤恶意流量。即便攻击规模巨大,合法用户的访问也始终不受影响。

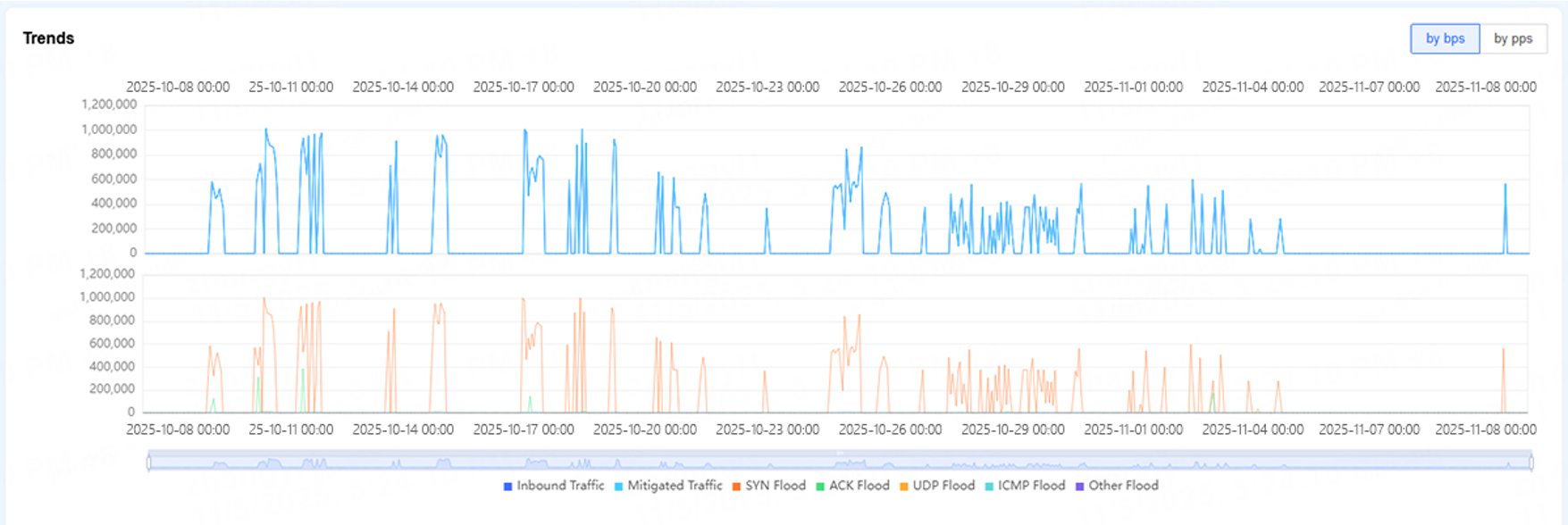

该行动持续了数周(如下图所示)。后续所有攻击尝试均被 Flood Shield 2.0 缓解,行动最终于 2025 年 11 月 8 日结束。

图 3. 全量攻击趋势

关键指标速览

行业范围内的 RDDoS 勒索态势

该客户的遭遇并非个例。在 2025 年第四季度(Q4 2025),我们监测到该攻击模式在软件分发行业内再次出现:超过 20 家组织遭遇同类攻击,并被同一威胁团伙勒索。

该团伙的手法具有明显的可预测性:先发起高流量 DDoS 攻击扰乱目标组织运营,再要求支付价格虚高的“流量套餐”,并通过持续施压迫使目标平台就范。

若目标组织拒绝配合,攻击者将威胁把合法安装包替换为携带恶意软件的版本。

本次事件的关键启示

近年来,勒索型 DDoS(RDDoS)攻击明显增加,其背后的行为模式也越来越清晰。攻击者不再仅仅试图“打垮”目标网络,而是通过短促、高强度的流量爆发制造恐慌,进而迫使组织支付赎金。这类事件往往从小规模的“演示攻击”开始,用于证明其攻击能力,甚至在勒索信到达之前就已先行施压。

但当团队提前做好准备、建立清晰的响应机制,并部署合适的缓解能力时,勒索手段就会失去筹码。

基于我们协助客户处置类似事件的经验,以下 5 个步骤是每个组织都应重点牢记的要点:

- 不要回复或支付勒索要求 —— 任何互动通常都会增加攻击者的持续性与强度。

- 尽早通知内部安全/网络团队 —— 快速协同可显著缩短影响窗口。

- 保留所有信号(威胁邮件、流量异常、时间戳)—— 这些细节对归因分析、向执法机构报案以及优化缓解策略都至关重要。

- 确保 DDoS 防护已启用且完成测试 —— 在勒索场景中,应对大规模流量冲击最可靠的方式,是使用具备全球清洗能力的专业缓解平台,例如 Flood Shield 2.0。

- 建立清晰的事件响应预案与危机小组 —— 提前定义职责与流程,确保攻击发生时团队可以果断行动。

如您正在遭受攻击,或希望加强 DDoS 防护,请 联系我们。

如果您希望了解更广泛的 DDoS 态势如何演进,以及需要关注哪些预警指标,我们在最新白皮书中对这些模式做了更深入的拆解。这是一份实用资源,可帮助团队对标当前防护能力,并为下一波攻击做好准备。点此下载 👇

探索更多

2026年网络安全关键统计数据和新兴趋势

以数据为驱动,概述了 2026 年网络安全统计数据和新兴威胁,包括人工智能驱动的攻击、DDoS 攻击、API 漏洞利用、勒索软件、网络钓鱼和行业风险趋势。