CDNetworks、大手ソフトウェア配信プラットフォームへの1.01 TbpsのDDoS攻撃を緩和することに成功

目次

エグゼクティブサマリー

-

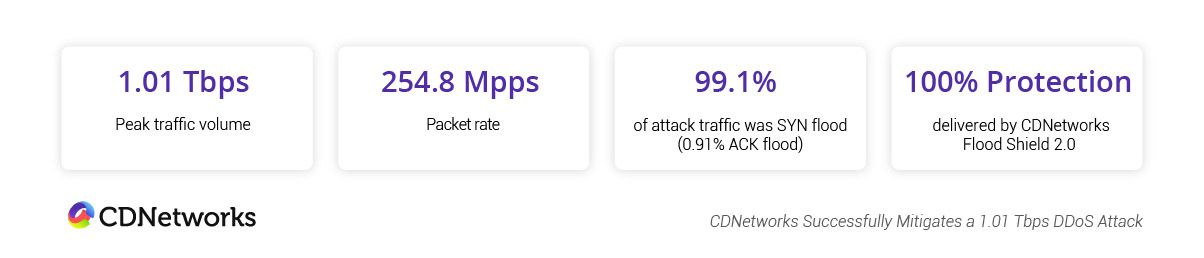

2025年10月11日、CDNetworksは大手ソフトウェア配布(ダウンロード)プラットフォームを標的とした大規模DDoS攻撃の緩和に成功しました。攻撃のピークは1.01 Tbpsに達し、SYNフラッドとACKフラッドを組み合わせて、顧客のオリジンサーバーを圧倒しようとしました。

-

本件は、1か月以上継続した、より広範で組織的なランサムDDoS(RDDoS)キャンペーンの一部でした。CDNetworksのDDoS対策プラットフォーム Flood Shield 2.0 は、悪意のあるトラフィックを100%遮断し、正規ユーザーへの影響は一切ありませんでした。

-

キャンペーン期間中、顧客のサービスは常時稼働し、ダウンタイムはゼロでした。

攻撃の概要

背景

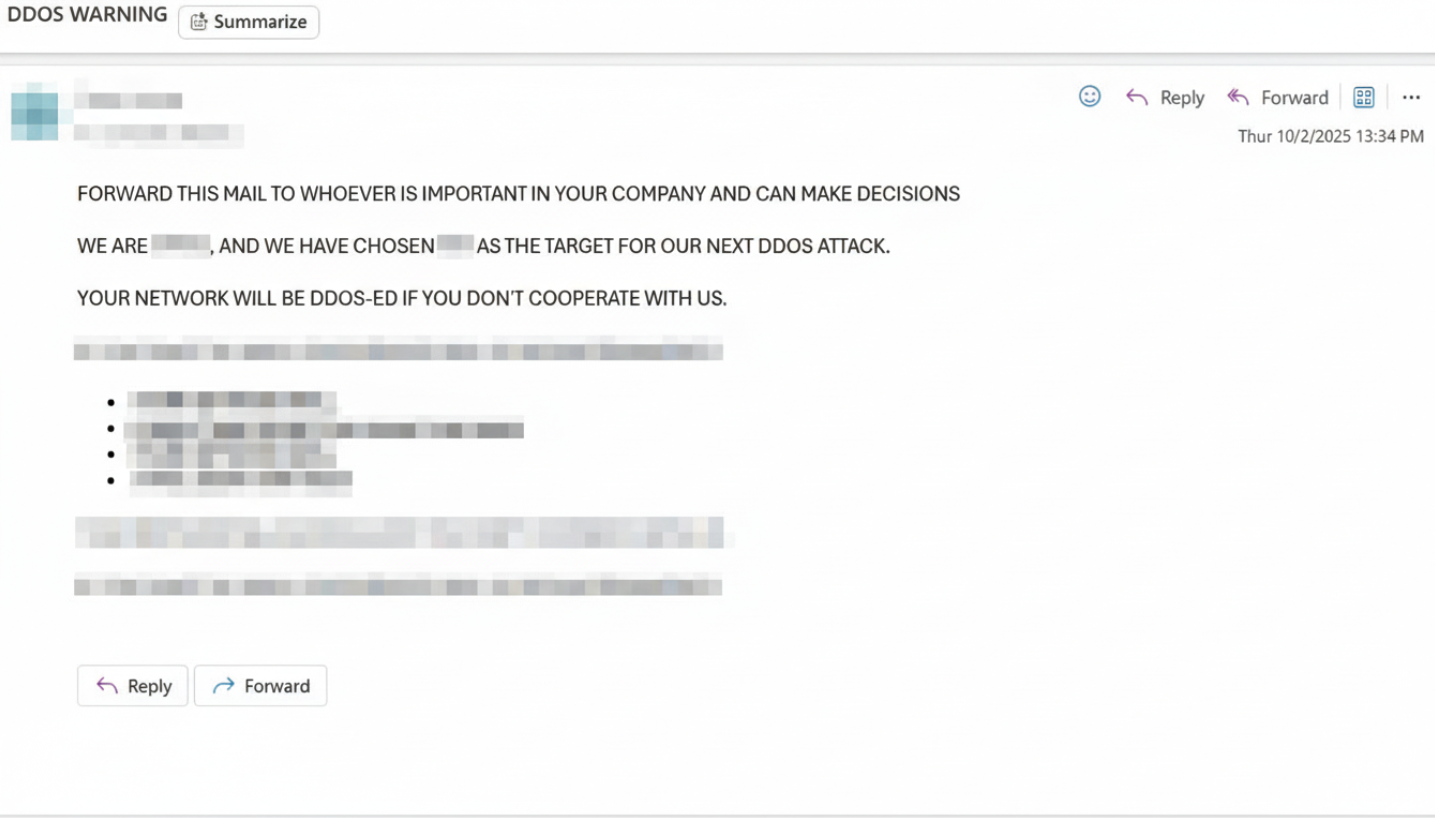

2025年10月2日以降、顧客は断続的にDDoS攻撃を受けました。その後まもなく、攻撃者から脅迫メール(下図)が届きました。

図1. 顧客が受信した脅迫(ランサム)メール。

攻撃の影響で、プラットフォームの正規トラフィックは通常の約3分の1まで低下しました。顧客は、攻撃を早急に抑止するためCDNetworksに支援を要請しました。

CDNetworksによる緩和対応

2025年10月8日、CDNetworksのセキュリティ運用スペシャリストは顧客と連携し、DDoS対策サービスであるFlood Shield 2.0を有効化しました。

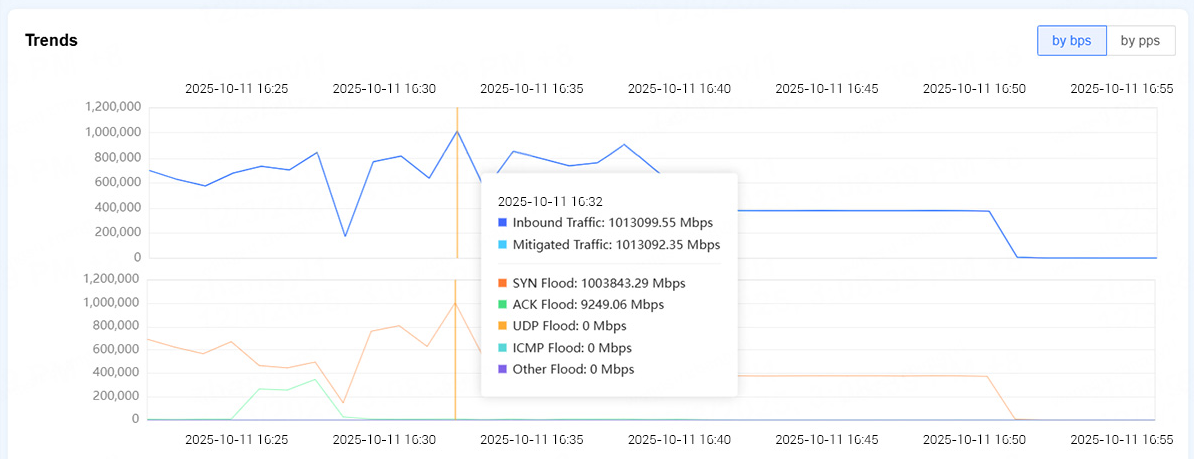

10月11日、Flood Shield 2.0は当該キャンペーンで観測された最大ピークを緩和しました。ピークは1.01 Tbpsに達し、主に高ボリュームのSYNフラッドおよびACKフラッドが、顧客のオリジンサーバーに向けて実行されました。

図2. Flood Shield 2.0が1.01 Tbpsの攻撃を自動的に緩和

CDNetworksのグローバルに分散された スクラビングセンター と20Tbps超の緩和キャパシティを基盤に、悪意のあるトラフィックをリアルタイムで特定・フィルタリングしました。攻撃規模が大きい中でも、正規ユーザーのアクセスは途切れることなく維持されました。

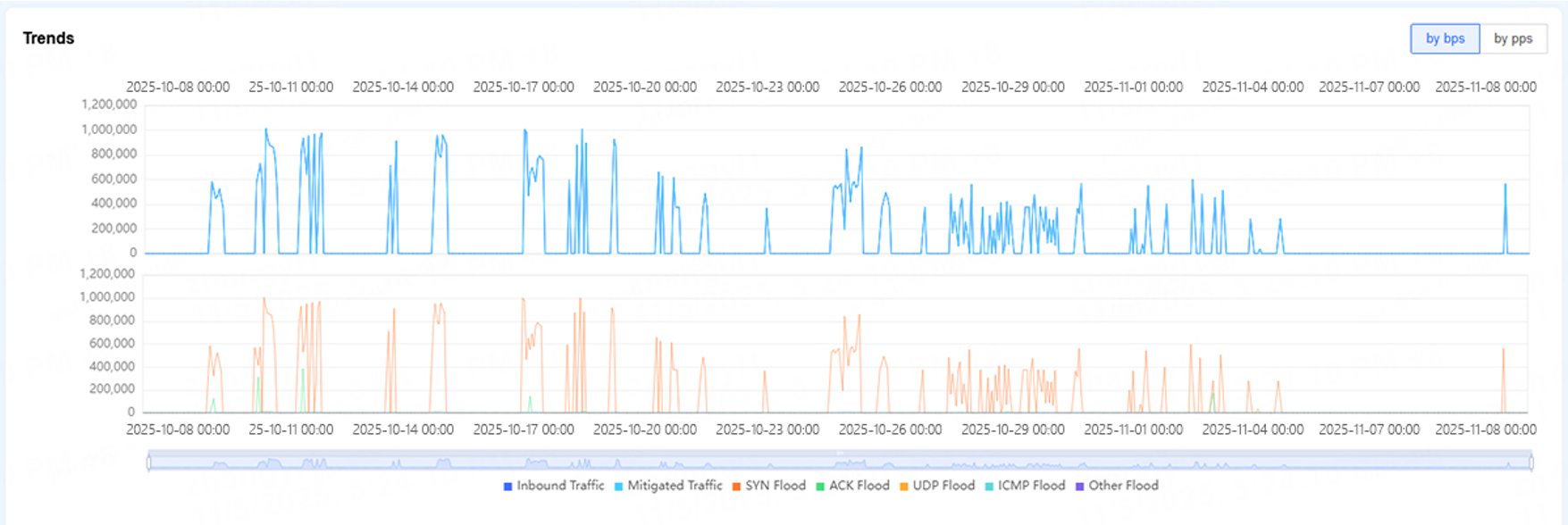

キャンペーンは数週間にわたり継続し、その推移は以下のチャートに示すとおりです。以降のすべての攻撃試行はFlood Shield 2.0により緩和され、キャンペーンは2025年11月8日に終息しました。

図3. 攻撃トレンド(全期間)

主要指標の概要

業界全体に広がるRDDoSによる脅迫

今回の顧客事例は例外ではありません。2025年Q4を通じて、当社はソフトウェア配布業界で同様の攻撃パターンが再発していることを監視しており、20社以上が同一の脅威グループから脅迫を受けています。

当該グループは、一定のパターンに従って行動しました。すなわち、高ボリュームのDDoS攻撃で標的組織の業務を妨害し、法外に高額な「トラフィックパッケージ」への支払いを要求し、標的プラットフォームが要求に応じるよう圧力をかけました。

標的組織が協力を拒否した場合、攻撃者は正規のインストーラーをマルウェア混入版に置き換えると脅しました。

本インシデントから得られた主な示唆

近年、ランサムDDoS(RDDoS)攻撃は顕著に増加しており、その背後にあるパターンはより明確になりつつあります。攻撃者の狙いは、単に標的のネットワークを飽和させることにとどまりません。短時間・高強度のトラフィックを断続的に発生させて不安を煽り、組織に支払いを迫ります。これらの事案は、脅迫状が届く前に、能力を誇示するための小規模な「デモ攻撃」から始まることも少なくありません。

一方で、事前に備え、明確な対応計画を整備し、適切な緩和策を講じていれば、脅迫は効果を失います。

類似インシデントの支援経験に基づき、すべての組織が押さえておくべき重要な5つのステップは以下のとおりです。

- 脅迫要求には返信せず、支払わない — いかなる関与も攻撃者の執拗さを増す傾向があります。

- 社内のセキュリティ/ネットワークチームへ可能な限り早期にアラートする — 迅速な連携により影響期間を短縮できます。

- あらゆる証跡を保存する(脅迫メール、トラフィック異常、タイムスタンプ)— これらはアトリビューション、法執行機関への報告、緩和チューニングに不可欠です。

- DDoS対策がすでに有効化され、テスト済みであることを確認する — 脅迫シナリオで大規模なボリューム攻撃を受け止めるには、Flood Shield 2.0のようなグローバルなスクラビング能力を備えた専門的な緩和プラットフォームが最も確実です。

- 明確なインシデント対応計画とクライシスチームを整備する — 役割と手順を事前に定義し、攻撃時に迅速かつ確実に行動できる体制を構築します。

今まさに攻撃を受けている場合、またはDDoS対策を強化したい場合は、お問い合わせください。

DDoSの全体像がどのように変化しているのか、また注視すべき指標は何かを理解したい方に向けて、最新のホワイトペーパーでこれらのパターンをより詳しく解説しています。現状の防御状況をベンチマークし、次の攻撃波に備えるための実務的な資料です。こちらからダウンロード 👇

さらに探検する

2026年の主要なサイバーセキュリティ統計と新たなトレンド

AI 駆動型攻撃、DDoS、API エクスプロイト、ランサムウェア、フィッシング、業界のリスク傾向など、2026 年を形作るサイバーセキュリティ統計と新たな脅威に関するデータ主導の概要。