TCP洪水攻击

TCP洪水攻击

什么是 TCP 数据洪水攻击?

TCP 数据洪水攻击是一种分布式拒绝服务 (DDoS) 攻击的类型,攻击者试图通过发送大量包含垃圾数据或模拟正常用户数据的 TCP 数据包来压垮目标服务器。这种攻击的主要目的是耗尽服务器的资源、破坏正常流量并拒绝向合法用户提供服务。

TCP 数据洪水攻击机制

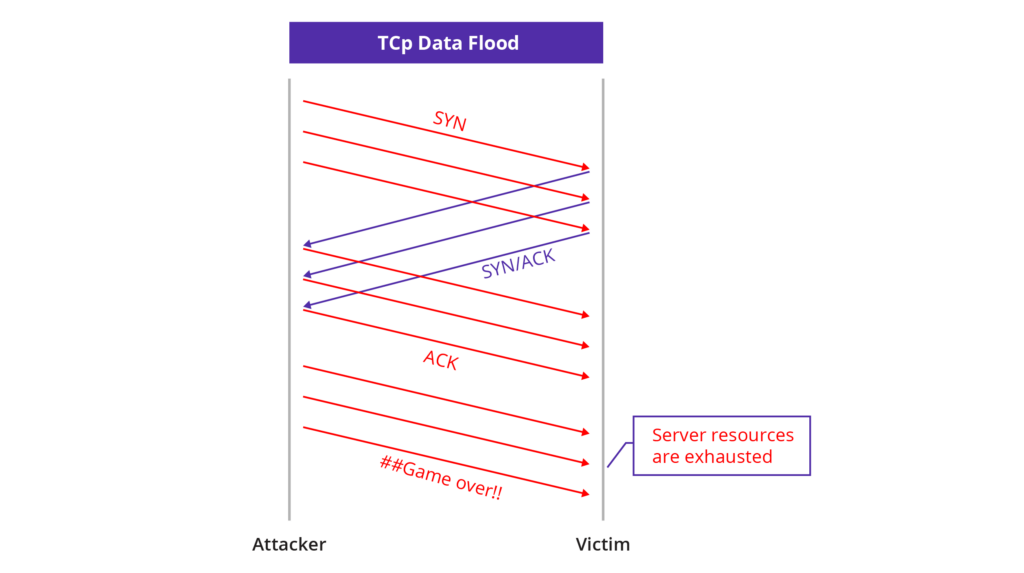

在 TCP 数据洪流攻击中,攻击者首先通过完成 TCP 三次握手与目标服务器建立合法连接。建立连接后,攻击者向服务器发送大量数据包。这些数据包可能包含无意义的数据或模仿正常的用户流量模式。

服务器必须处理每个传入的数据包,这会消耗大量的计算资源和网络带宽。当服务器难以处理大量数据时,其性能就会下降,导致合法用户的服务速度变慢或完全中断。

与一些其他专注于建立连接的 DDoS 攻击不同(例如 SYN 洪水攻击),TCP 数据洪流攻击利用完全建立的连接。这使得此类攻击特别难以检测和缓解,因为初始连接看似合法。

防范 TCP 数据洪流攻击

防御 TCP 数据洪水攻击涉及多种策略:

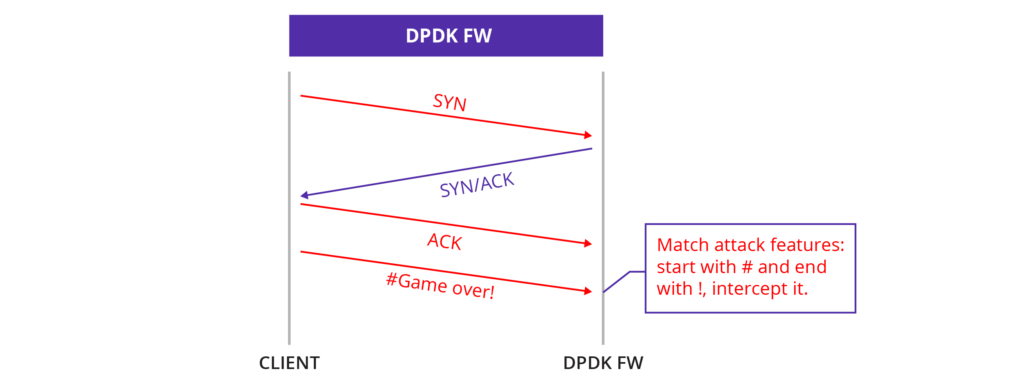

- 匹配攻击特征:实施可根据已知攻击模式或特征识别和拦截流量的系统。

- 资源限制:设置阈值以限制来自单个 IP 地址的新连接数、并发连接数或带宽使用量。对超过这些阈值的来源应用速率限制或黑名单。

- TCP 水印:针对客户端类型的应用,可以修改客户端,在正常业务流量的TCP数据中增加一个验证字段(水印),DPDK防火墙可以检查这个字段,只允许带有正确水印的数据包通过。

- 高级入侵检测和预防系统 (IDPS):部署能够识别和阻止表明存在 TCP 数据洪水攻击的可疑流量模式的系统。

- 流量分析和异常检测:持续监控网络流量,查找可能表明正在进行攻击的异常模式或突然峰值。

总之,TCP 数据洪流攻击利用已建立的连接向服务器发送过多数据,导致资源耗尽和服务中断。有效的防御机制(包括流量分析、资源限制和 TCP 水印)对于防范这些复杂且具有潜在破坏性的网络攻击。