TCP データフラッド

TCP データフラッド

TCP データフラッド攻撃とは何ですか?

TCPデータフラッド攻撃は分散型サービス拒否(DDoS)攻撃の一種。攻撃者は、ジャンク データまたはシミュレートされた通常のユーザー データを含む大量の TCP パケットを送信して、ターゲット サーバーを圧倒しようとします。この攻撃の主な目的は、サーバーのリソースを使い果たし、通常のトラフィックを妨害し、正当なユーザーへのサービスを拒否することです。

TCP データフラッド攻撃のメカニズム

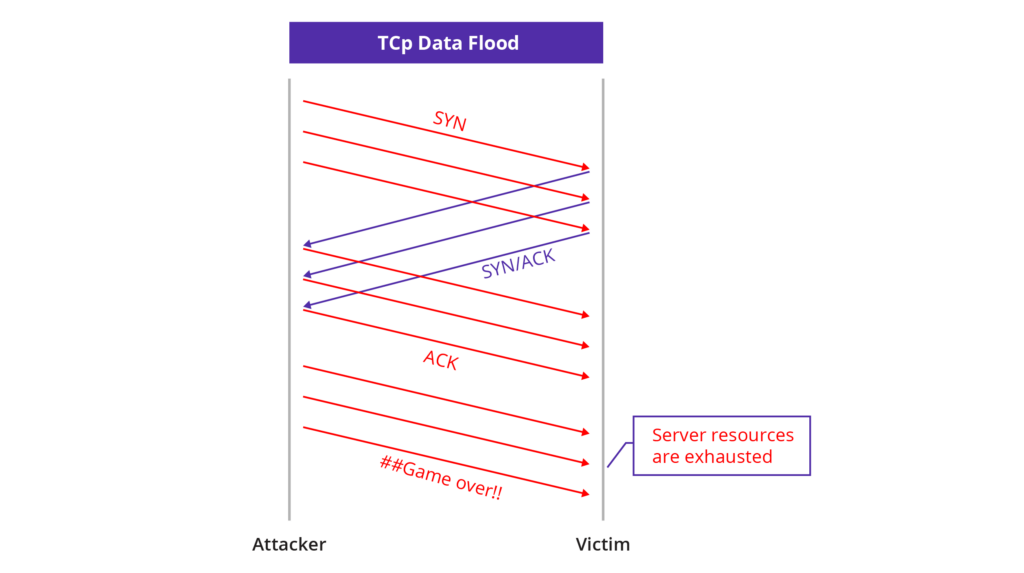

TCP データ フラッド攻撃では、攻撃者はまず TCP 3 ウェイ ハンドシェイクを完了して、ターゲット サーバーとの正当な接続を確立します。接続が確立されると、攻撃者は過剰な量のデータ パケットをサーバーに送りつけます。これらのパケットには、意味のないデータが含まれていたり、通常のユーザー トラフィック パターンを模倣している場合があります。

サーバーは各受信パケットを処理する必要があり、かなりの計算リソースとネットワーク帯域幅を消費します。サーバーがデータの流入を処理するのに苦労すると、パフォーマンスが低下し、正当なユーザーに対して速度低下や完全なサービス停止を引き起こします。

接続の確立に重点を置く他のDDoS攻撃(SYNフラッド)とは異なり、TCP データ フラッド攻撃は、完全に確立された接続を悪用します。最初の接続は正当なものに見えるため、検出と軽減が特に困難になります。

TCP データフラッド攻撃からの保護

TCP データ フラッド攻撃を防御するには、いくつかの戦略が必要です。

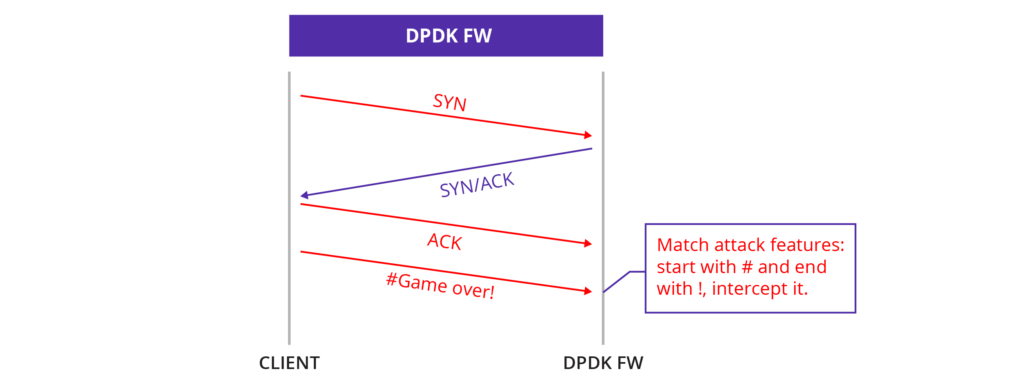

- 攻撃特性のマッチング: 既知の攻撃パターンまたはシグネチャに基づいてトラフィックを識別および傍受できるシステムを実装します。

- リソースの制限: しきい値を設定して、個々の IP アドレスからの新規接続数、同時接続数、または帯域幅使用量を制限します。これらのしきい値を超えるソースには、レート制限またはブラックリストを適用します。

- TCP ウォーターマーク: クライアント タイプのアプリケーションの場合、通常のビジネス トラフィックの TCP データに検証フィールド (ウォーターマーク) が含まれるようにクライアントを変更します。これにより、DPDK ファイアウォールはこのフィールドをチェックし、正しいウォーターマークを持つパケットのみを通過させることができます。

- 高度な侵入検知および防止システム (IDPS): TCP データ フラッド攻撃を示す疑わしいトラフィック パターンを識別してブロックできるシステムを導入します。

- トラフィック分析と異常検出: 進行中の攻撃を示唆する異常なパターンや突然の急増がないか、ネットワーク トラフィックを継続的に監視します。

要約すると、TCPデータフラッド攻撃は、確立された接続を悪用してサーバーに過剰なデータを送り込み、リソースの枯渇とサービスの中断を引き起こします。トラフィック分析、リソース制限、TCPウォーターマークなどの効果的な防御メカニズムが、こうした高度で潜在的に有害なサイバー攻撃から保護する。