ACKフラッド

ACKフラッド

ACK フラッド攻撃とは何ですか?

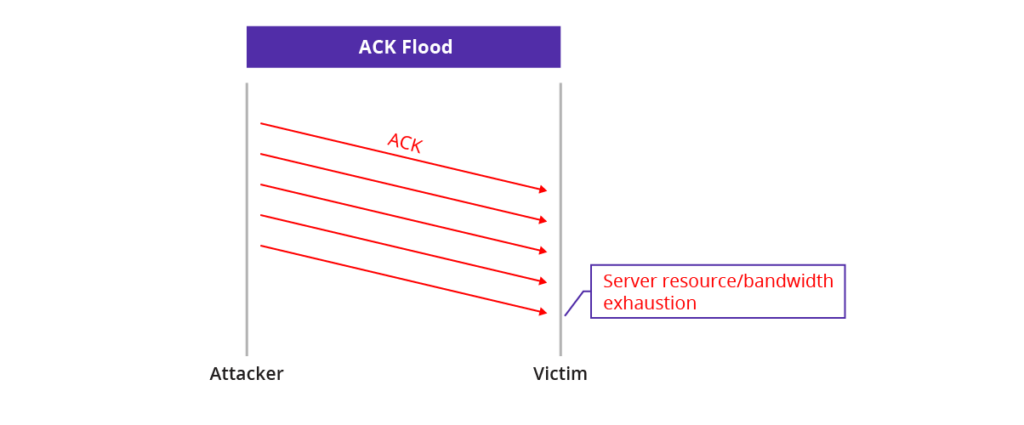

ACK フラッド攻撃は、分散型サービス拒否 (DDoS) 攻撃の一種で、攻撃者が大量の TCP ACK パケットでサーバーを過負荷にしようとします。この攻撃の主な目的は、ターゲット サーバーを過負荷にすることで通常のトラフィックを妨害し、正当なユーザーへのサービスを拒否することです。

ACKフラッド攻撃のメカニズム

一般的なネットワーク通信では、TCP ACK パケットはデータ パケットの受信を確認するために使用されます。しかし、ACK フラッド攻撃では、これらのパケットが大量に送信されるため、サーバーが過負荷状態になります。各 ACK パケットはサーバーによって処理される必要があり、大量の計算リソースが消費されます。サーバーがこの大量のパケットを管理して応答しようとすると、処理能力に大きな負担がかかります。この負担によりサーバーのパフォーマンスが低下し、正当なユーザー要求に応答することが困難または不可能になる可能性があります。

ACK フラッド攻撃の影響は他の種類の DDoS 攻撃と似ており、最終的な目的は対象ユーザーがサービスを利用できないようにすることです。サーバーのリソースを独占することで、攻撃者はサーバーが実際のユーザーからの要求に追いつけないようにします。これにより、速度低下、中断、または完全なクラッシュが発生し、攻撃期間中にサービスが使用できなくなります。

ACK攻撃からの保護

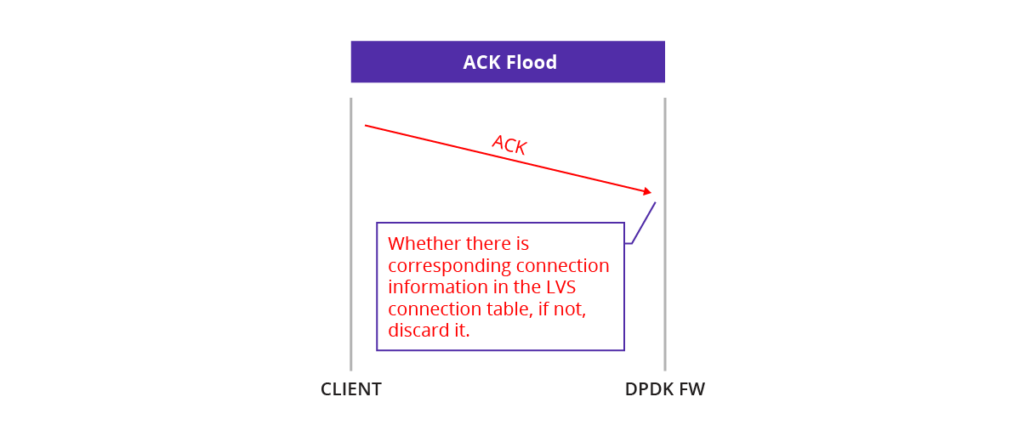

ACK フラッド攻撃に対する防御には、いくつかの戦略が必要です。ネットワーク管理者は、特定の時間枠内でサーバーが受け入れる ACK パケットの数を制限するレート制限を実装できます。さらに、高度な侵入検知および防止システム (IDPS) は、ACK フラッドを示す疑わしいトラフィック パターンを識別してブロックできます。堅牢なファイアウォール構成とネットワーク トラフィック分析も、このような攻撃の影響を軽減する上で重要な役割を果たします。

(保護原則: DPDK FW は接続テーブルで対応する接続情報をチェックし、見つからない場合はパケットを破棄します。)

要約すると、ACK フラッド攻撃は、サーバーが TCP ACK パケットを処理する必要性を悪用し、耐えられないほどのトラフィック量でサーバーを圧倒し、正当なユーザーへのサービス拒否を引き起こします。このような破壊的で損害を与える可能性のあるサイバー攻撃から保護するには、効果的な防御メカニズムが不可欠です。CDNetworks の詳細をご覧ください。Flood Shield - DDoS対策 ACK 攻撃から保護します。